随着互联网应用的多元化、复杂化,应用服务化已成为显著趋势,越来越多场景中的应用架构中采用API作为应用间的数据传输和控制;同时,API接口负责传输的数据量以及敏感性也在增加;因此针对API的攻击已经变得越来越频繁和多样,API安全已成为当今不少企业的高度关注点。我国也相继出台了《信息安全技术个人信息安全规范》、《数据安全法》、《个人信息保护法》等多部涉及特定API技术或应用场景的数据安全保护的标准及法律法规。

黑灰产数据窃取场景

黑灰产数据窃取场景企业有对外开放的API服务,且有敏感数据暴露在互联网上,主要关注API的对外数据暴露面和黑灰产数据窃取行为。

护网场景

护网场景企业要参加护网行动,关注自身API潜在的风险隐患和护网场景下的攻击行为。

以行业为例,剖析需要关注的风险点

以行业为例,剖析需要关注的风险点 资产梳理——让“一锅粥”变成“一本账”

资产梳理——让“一锅粥”变成“一本账” 脆弱性评估——从“分散多点”到“全面覆盖”

脆弱性评估——从“分散多点”到“全面覆盖”对API接口进行全面脆弱性评估,包括数据权限类、数据暴露类、安全规范类、口令认证类、高危接口类5大类等30+项的API接口;针对接口评估中暴露出的安全问题,系统会给出对应的整改建议和风险证据样例,即这个API实际长什么样,帮助企业快速明确问题。

风险监测——从“被动堵漏”转为“主动防护”

风险监测——从“被动堵漏”转为“主动防护”除了发现SQL注入等常见的Web攻击外,系统会采用机器学习技术对API进行参数建模和画像,发现针对具体API特性的攻击;实时发现数据遍历、拉取等攻击行为,并及时进行告警处置,防止恶意攻击者窃取企业或客户的敏感数据;持续监测包括账号撞库、暴力破解、弱密码账号等行为,及时发现被攻破的账号,进行安全处置;持续监测API的全生命周期,帮助企业实时掌握每一个API的活跃状态,包括API新增、失活、活跃等。

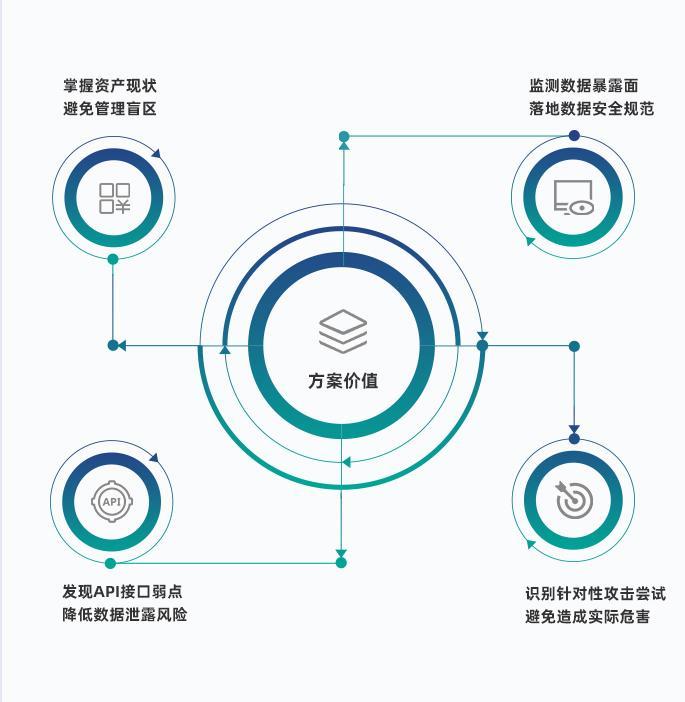

掌握资产现状,避免管理盲区

掌握资产现状,避免管理盲区帮助企业建立全量的API清单,发现边角、废弃系统和未纳入管理的API。

监测数据暴露面,落地数据安全规范

监测数据暴露面,落地数据安全规范对敏感数据API的生命周期进行管理,帮助安全团队更好的落地数据脱敏规范、数据开放策略等。

发现API接口弱点,降低数据泄露风险

发现API接口弱点,降低数据泄露风险自动发现数据伪脱敏、过量数据返回、未鉴权、参数可遍历等API弱点,及时修复降低弱点被利用的风险。

识别针对性攻击尝试,避免造成实际危害

识别针对性攻击尝试,避免造成实际危害通过智能行为异常识别算法,在攻击侦查阶段发现他们并采取措施。将攻击者转换为企业的渗透测试者。

在一次对某银行的数据安全运营分析过程中,发现了来自外网的恶意IP通过篡改身份证号的方式批量试探拉取此银行的客户数据的现象,结合上下问关联分析,发现此IP在触发数据窃取风险之前的前一周都在执行扫描操作,并利用了扫描成功的API进行了批量数据拉取,从而导致该银行4,218条个人信息的泄露。

此风险案例的实施步骤如下:

2021-03-20 – 2021-03-28日期内的每日23:00:00 – 05:00:00执行扫描操作,累计扫描用户web系统3,019个,扫描API 58,291个,扫描成功API 391个;

2021-03-28 13:00:00利用扫描成功的API,并不断尝试更换身份证号这个入参试探拉取此银行的客户数据,主要包括客户的银行卡号、身份证号、手机号、开户时间等,累计获取了4,218条个人数据,该IP当日累计请求11,3452次,每秒钟访问频次高达102次,造成此银行客户数据的大批量泄露,给银行带来较大的安全影响。

此案例与去年银保监会下发的关于“某金融机构的微信银行业务系统存在数据安全风险,引起资金被盗取的安全事件”有很大相似之处。