个人信息的非授权访问、超范围使用、泄露或被窃取等问题是个人信息面临的突出风险,“个人信息访问控制”和“安全审计”是组织内部管控个人信息安全风险的重要举措,对此,国家标准GB/T 35273-2020 《信息安全技术 个人信息安全规范》中提出了具体的要求,本文从标准应用角度出发,详解标准内容,展示实践案例,供参考:

Part 1 应 用 标 准—— GB/T 35273-2020 《 个 人 信 息 安 全 规 范 》

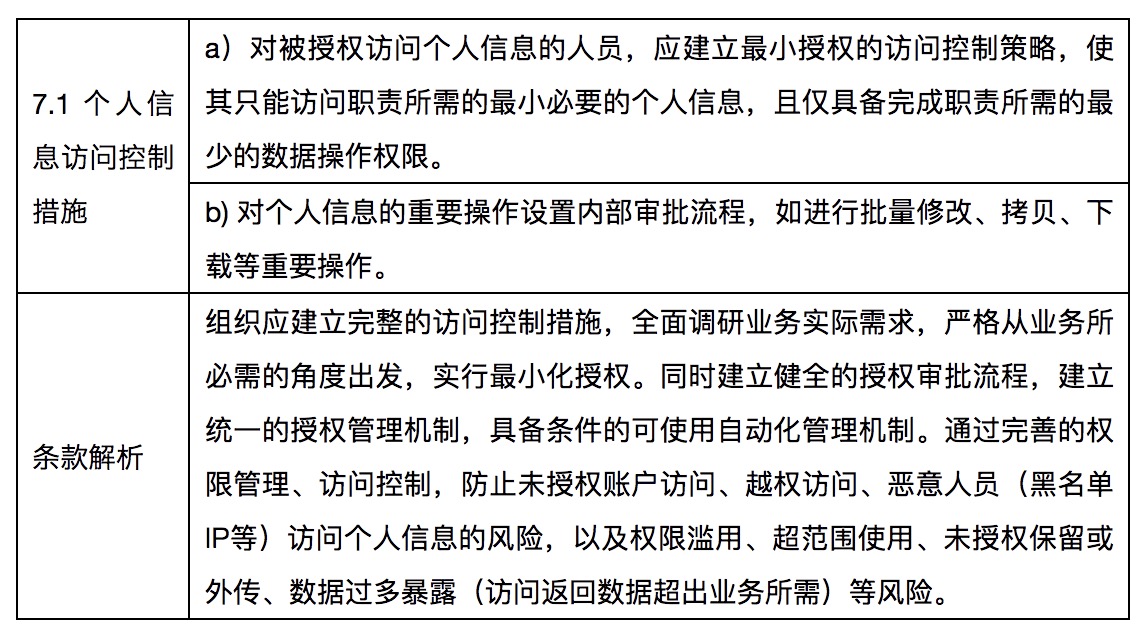

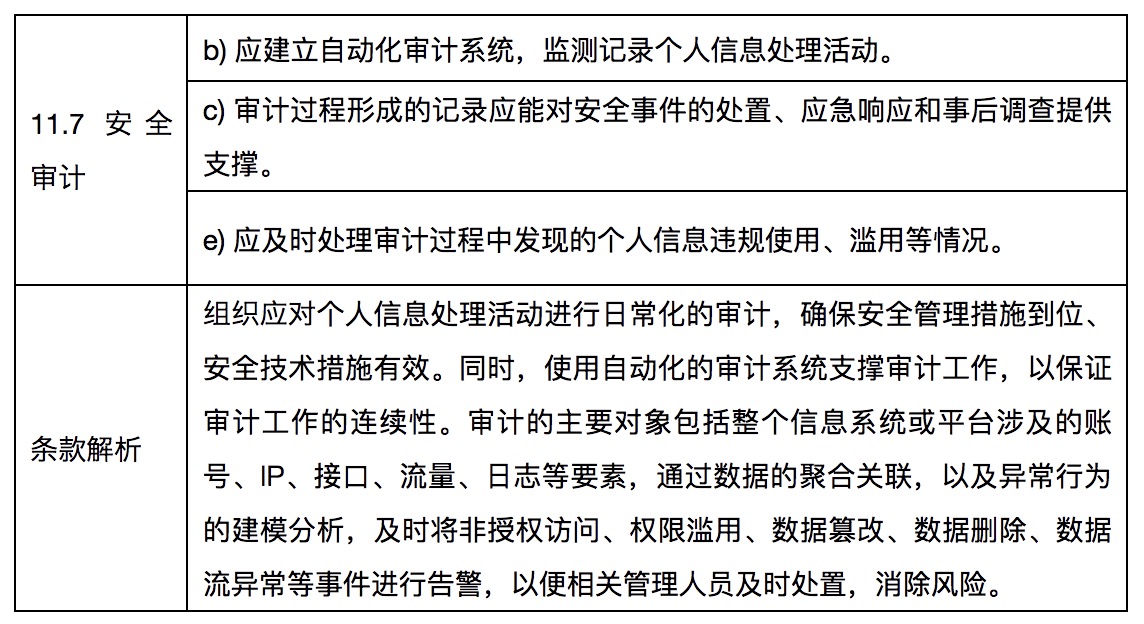

01 条 款 解 析

场景简介:某科技公司的CRM系统保存有大量客户数据及个人信息,CRM系统在公司内部可被多个部门内部人员访问,用于查询信息、管理客户、支撑销售等工作。

步骤一:管控对象识别及梳理

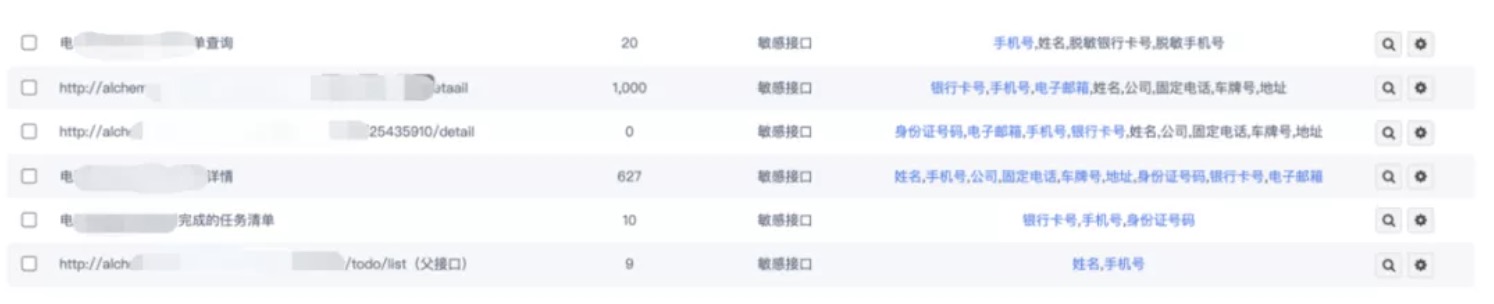

公司除了发布了关于授权管理、安全审计相关的管理制度、梳理数据资产以外,通过部署自动化的数据安全监测和风险分析系统,进一步对CRM系统的待管对象进行探测、发现、汇集。包括:个人信息的类型识别、个人信息接口(API)自动梳理、个人信息访问行为和轨迹识别、个人信息的调用情况等。

其中,在对个人信息相关的API梳理时,可采用自动化个人信息接口发现技术,将流量中的URL进行聚合归类,提取参数配置,同时通过个人信息识别引擎识别接口返回内容中包含的个人信息类型并对接口进行打标。以列表或树形结构展示应用系统下的个人信息接口情况。

其中,对个人信息操作记录进行梳理时,一是通过自动化分析技术对各类设备日志进行结构化解析;二是采取技术方法将流动的个人信息进行记录。同时,支持多种个人信息识别模式,包括预定义模式,正则表达式模式,专家自定义模式等。记录的内容可包括用户对个人信息访问的操作时间、操作对象、操作用户、操作 IP、操作内容,为个人信息泄露溯源、行为审计和个人信息流动分析夯实基础。

步骤二:异常行为预警及处置

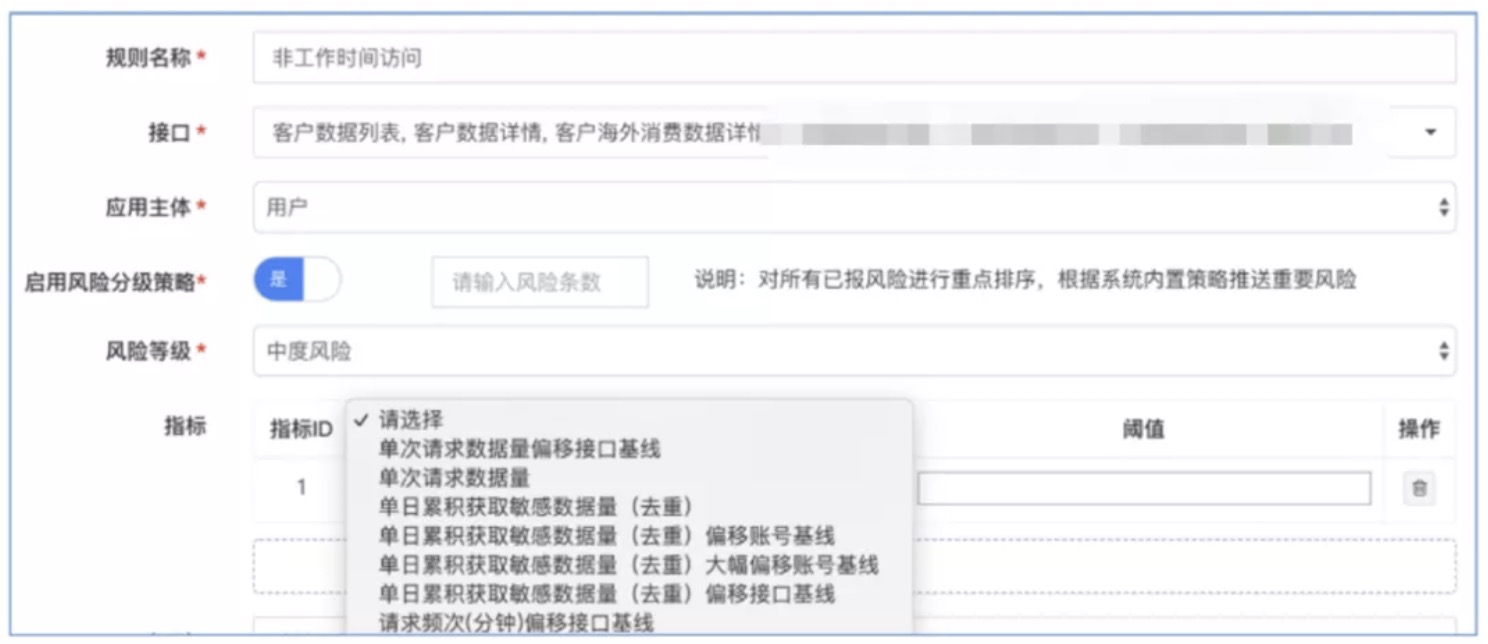

异常行为的风险预警,主要依赖的是自动化机制实现,比如可基于 UEBA 的设计思路,对个人信息行为建立基线规则:包括用户基线、个人信息接口基线等,并利用异常检测技术,从多个维度来识别异常个人信息访问行为如大规模个人信息拉取、非工作时间访问、非常用IP访问,并实现高风险行为的预警,从而验证企业是否落实了“GB/T 35273-2020中7.1 个人信息访问控制措施”的相关要求。

03 实 践 效 果 分 析

通过将以上技术方法予以系统化、平台化,可以逐步建立企业对个人信息风险的动态管控机制,以达到以下效果:

可视-宏观掌握应用层个人信息流动态势:通过对应用层数据流动进行记录和分析,可以统计出流动中相关的各种实体节点(如应用、账号、IP),流动的链路(接口),流动的内容(个人信息),结合各种信任域的划分,从而构建全景式的个人信息流动态势感知。

可管-全面盘点个人信息接口情况:通过自动识别应用系统的个人信息接口,按照各种特征进行组合分类,让企业明晰到底有哪些个人信息接口、重要程度如何,并能及时了解个人信息接口的新增、变更、失活等情况并进行必要性和安全性评估。

可控-及时发现个人信息流动风险:重点包括内部人员盗取个人信息,个人信息接口被爬取,账号被盗后批量获取个人信息等。以成熟系统和平台方式提供风险预警和快速风险排查能力,通过各类监控指标,及时发现可疑高风险个人信息安全事件和违规操作行为。

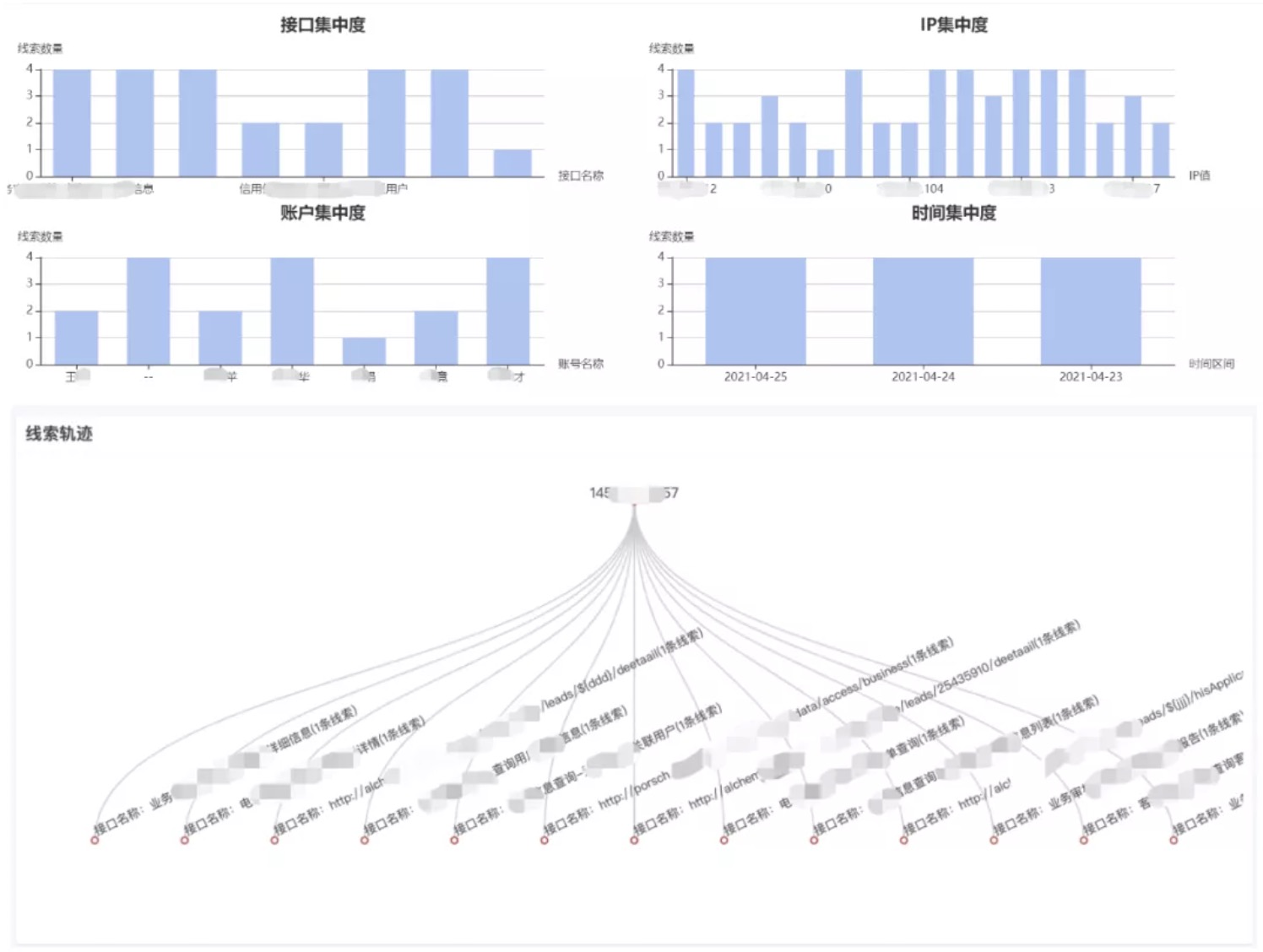

可溯-快速分析个人信息泄露事件:通过提供统一溯源的能力,还原单条个人信息的访问路径,并对批量溯源进行集中度分析,帮助企业在发生风险事件后能够进行回溯,还原风险路径、评估影响面。

(1).png)